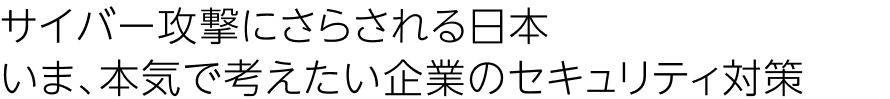

パソコンにランサムウェアを感染させて身代金を要求するサイバー攻撃被害が世界中で拡大しています。感染したパソコンは、復元ツールを使ってもリカバリーは困難ですし、たとえ身代金を払っても、盗まれた情報が公開されなくなったりデータが復元することもありません。にもかかわらず、日本企業のサイバーセキュリティに対する意識は低い。昨年、ネットワークサービスプロバイダ「NordVPN」が実施したサイバーセキュリティの意識調査では、「日本人のセキュリティ知識は世界最下位」という結果でした。この由々しき状況と、日本企業が成すべき対策について、ITジャーナリストの三上洋さんにお聞きしました。

三上 洋(ITジャーナリスト)

東京都世田谷区出身、1965年生まれ。東洋大学社会学部卒業。テレビ番組制作会社を経て、1995年からITジャーナリストとして活動。専門ジャンルは、セキュリティ、ネット事件、スマートフォン、ネット動画、携帯料金・クレジットカードポイント。毎週月曜よる9時に、ライブメディア情報番組「UstToday」制作・配信。企業での動画配信コンサルタントもおこなう。企業、自治体、青年会議所などでIT活用・セキュリティ関連の講演多数。文教大学情報学部非常勤講師、「SNS文化論」「インターネットビジネス論」「深掘りIT時事ニュース」。

日本企業を狙うランサムウェアグループは幾つか大きなものがありますが、それらは同じメンバーでやっているわけではなく、分離したり、摘発されて新しいグループに生まれ変わるなど新陳代謝を繰り返しています。その中でも、LockBitや8baseという2つがここ数年は日本における主流とされてきました。

この10年くらいの傾向として、サイバー犯罪は分業化することで脅威を拡大させてきました。分業化とは、ランサムウェアを「つくる」、それを「拡散する」、そして「身代金を回収する」など役割が分かれており、犯罪のビジネスモデルが確立しているのです。

これはラーズ(RaaS:Ransomware as a Service)と呼ばれ、ランサムウェアに感染したパソコンのロックや、ファイルの暗号化により業務に障害を与えたのち、それらの解除と引き換えに身代金を要求します。この仕組みを提供する体制を整えた攻撃グループの一例がLockBitです。

攻撃を企てた犯罪グループは手付金を払ってLockBitのシステムに乗れば、自分たちで手を下すことなくランサムウェアの製作から身代金回収まで自動的におこなうことができ、被害者から脅し取った身代金はLockBitの開発グループと犯罪グループの間で分けられるという仕組みです。

これはラーズ(RaaS:Ransomware as a Service)と呼ばれ、ランサムウェアに感染したパソコンのロックや、ファイルの暗号化により業務に障害を与えたのち、それらの解除と引き換えに身代金を要求します。この仕組みを提供する体制を整えた攻撃グループの一例がLockBitです。

攻撃を企てた犯罪グループは手付金を払ってLockBitのシステムに乗れば、自分たちで手を下すことなくランサムウェアの製作から身代金回収まで自動的におこなうことができ、被害者から脅し取った身代金はLockBitの開発グループと犯罪グループの間で分けられるという仕組みです。

もう1つの8baseは、2022年3月に初めて確認されたランサムウェアの攻撃グループで、強請りの手口は、盗み取った機密データを公開して実名で非難し、企業や組織に風評被害をもたらすというもの。また、そうした行為を正当化するために、「自分たちはペネトレーションテスター(攻撃グループと同様の手法を用いて侵入を試みるセキュリティの専門家)にすぎない」と公言しており、ターゲットも「社員のプライバシーや顧客情報を軽視している(セキュリティが脆弱)な企業だけ」などと都合の良い主張をしています。

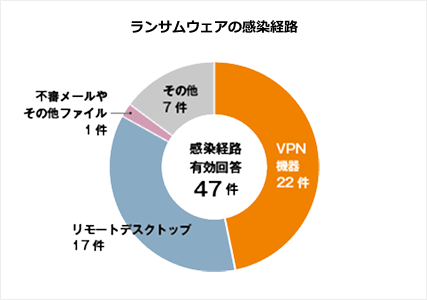

8Baseの主な侵入経路は、フィッシングメールを拡散して偽サイトに誘導。アカウントの認証情報、パスワードなどを盗み取り、そこから侵入していくパターンが多いといわれています。また、リモートデスクトッププロトコル(RDP)の脆弱性を突かれた被害も顕著です。一度アクセスに成功すると8Baseランサムウェアがシステムに侵入。データを暗号化して身代金を要求します。

8Baseの主な侵入経路は、フィッシングメールを拡散して偽サイトに誘導。アカウントの認証情報、パスワードなどを盗み取り、そこから侵入していくパターンが多いといわれています。また、リモートデスクトッププロトコル(RDP)の脆弱性を突かれた被害も顕著です。一度アクセスに成功すると8Baseランサムウェアがシステムに侵入。データを暗号化して身代金を要求します。

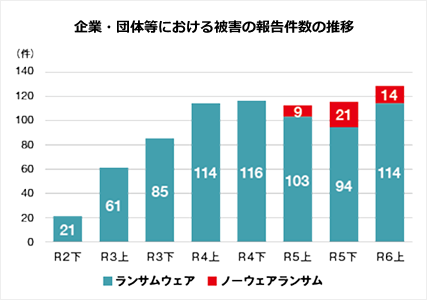

LockBitや8baseに限らず、2024年は日本においてランサムウェア被害が非常に多く発生しました。警察庁が公表したデータによれば上期だけでも114件とかなりの件数ですが、下期の件数や警察に報告されていないものまで含めると10倍から20倍近く多いだろうと考えられます。

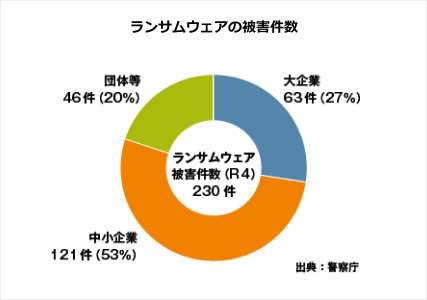

理由はいくつか考えられますが、1つには、攻撃グループが積極的に日本を狙っている(おいしい市場だと思っている)可能性があります。攻撃グループは、ランサムウェアを拡散して侵入できた企業に"金になりそうな要素"があればそこを集中的に攻撃するのが一般的で、最初から特定の企業を狙い撃ちするケースはほとんどありません。にもかかわらず日本でこれだけの被害が発生しているということは、攻撃グループが日本企業(主に中小企業)のセキュリティが甘いことを把握している可能性があります。

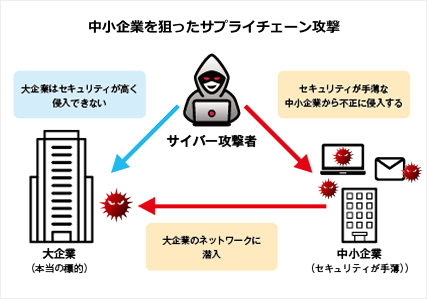

ほとんどの大手企業では堅牢なセキュリティシステムが構築されています。しかし、大企業の経営は多くの中小企業に業務を委託することによって支えられており、この間隙を縫ってランサムウェアが大企業のネットワークに忍び込んでくるケースが非常に多い。これを「サプライチェーン攻撃」と言います。

ほとんどの大手企業では堅牢なセキュリティシステムが構築されています。しかし、大企業の経営は多くの中小企業に業務を委託することによって支えられており、この間隙を縫ってランサムウェアが大企業のネットワークに忍び込んでくるケースが非常に多い。これを「サプライチェーン攻撃」と言います。

2022年10月には、大阪にある病床数約800床という大規模病院がサイバー攻撃を受け、電子カルテを含む同院の総合情報システムに障害が発生しました。しかしながらこの病院ではしっかりとしたセキュリティ対策をおこなっていたといいます。

原因を調査したところ、病院内の業務委託事業者が運営するシステムに設置した「VPN機器」の脆弱性を突いて侵入したサプライチェーン攻撃であることが判明。病院側が被った逸失利益は数十億円規模にも上ったそうです。

ここからは推測になりますが、攻撃グループは委託事業者を脅すこともできたわけです。しかし「ここを脅しても大した金にはならない」と考え、その取引先を探ったところ大規模病院との取引が分かり、セキュリティが脆弱な委託事業者のVPN機器を介して病院の総合情報システムに潜り込んだと考えられます。

原因を調査したところ、病院内の業務委託事業者が運営するシステムに設置した「VPN機器」の脆弱性を突いて侵入したサプライチェーン攻撃であることが判明。病院側が被った逸失利益は数十億円規模にも上ったそうです。

ここからは推測になりますが、攻撃グループは委託事業者を脅すこともできたわけです。しかし「ここを脅しても大した金にはならない」と考え、その取引先を探ったところ大規模病院との取引が分かり、セキュリティが脆弱な委託事業者のVPN機器を介して病院の総合情報システムに潜り込んだと考えられます。

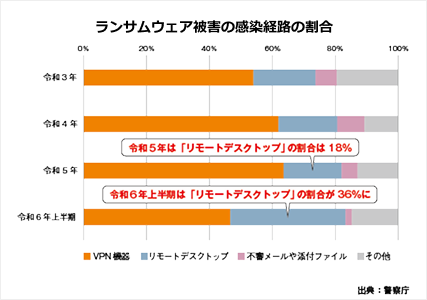

サイバー攻撃者が企業のセキュリティ対策を見る場合、まず、VPN機器の脆弱性にフォーカスします。正確に言うならVPNだけではなく、先にも少しふれたリモートデスクトップの脆弱性も侵入の大きなチェックポイントです。

VPNとは、Virtual Private Networkの略語で「仮想プライベートネットワーク」と訳されます。インターネット回線上に仮想の専用ネットワークを構築し、本社のサーバを外から利用できるようにする仕組みのことで、分かりやすく言えば「インターネット上のトンネル」です。

ネットワークは企業の壁の中(ファイヤーウォール)だけで使っている限りはサイバー攻撃を受ける心配はありません。ところが昨今は、働き方の変化やコロナ禍でリモートワークが一般化して、仕事が壁の中だけでは収まらなくなってきました。「ならば、企業内と外界をつなぐ専用トンネルをつくって、そこで情報を行き来させよう」ということになった。このトンネルがVPNです。

ただこのトンネルは、社員がいつでも利用できるよう入り口を常に開けておかなければなりません。この時、トンネルに出入りするためのVPNルータが古く脆弱性が高い(自社及びアクセスする相手先共に)とランサムウェアの侵入を許してしまうことになるわけです。

VPNとは、Virtual Private Networkの略語で「仮想プライベートネットワーク」と訳されます。インターネット回線上に仮想の専用ネットワークを構築し、本社のサーバを外から利用できるようにする仕組みのことで、分かりやすく言えば「インターネット上のトンネル」です。

ネットワークは企業の壁の中(ファイヤーウォール)だけで使っている限りはサイバー攻撃を受ける心配はありません。ところが昨今は、働き方の変化やコロナ禍でリモートワークが一般化して、仕事が壁の中だけでは収まらなくなってきました。「ならば、企業内と外界をつなぐ専用トンネルをつくって、そこで情報を行き来させよう」ということになった。このトンネルがVPNです。

ただこのトンネルは、社員がいつでも利用できるよう入り口を常に開けておかなければなりません。この時、トンネルに出入りするためのVPNルータが古く脆弱性が高い(自社及びアクセスする相手先共に)とランサムウェアの侵入を許してしまうことになるわけです。

かたや、リモートデスクトップは、ユーザーがリモートで別のコンピュータにアクセスして操作できる仕組みです。これにより、自宅から職場のパソコンに接続し、職場のデスクトップ環境をそのまま利用することができます。ただし、適切なセキュリティ対策を講じないと不正アクセスのリスクが高まります。ここで問題となるのが、企業が社員に貸与するSIM内蔵型のノートパソコンの普及です。

昨今は、スマートフォンで「いつでも」「どこでも」メールを送ったり、Web配信されている動画を見ることが容易にできます。この、便利なネットワークを支えているのがSIMカードです。SIMカードを内蔵した端末(スマホやパソコン)は、Wi-Fiや有線接続がなくてもインターネットに常時接続できる利便性がある一方、攻撃者にとって格好の標的となります。

家庭内のパソコンでは、ルータのセキュリティが堅牢でありさえすればランサムウェアの侵入抑止になりますが、SIM内蔵型ノートパソコンは個々がグローバルIPアドレスを有しているため攻撃グループに狙われたら容易に侵入されてしまいます。昨年はこの盲点を突いたランサムウェアによる被害が非常に多く報告されました。SIMカード搭載型パソコンを社員に貸与している企業や組織においては、ぜひとも、設定や契約状況を見直して運用上リスクがないか確認することをお勧めします。

家庭内のパソコンでは、ルータのセキュリティが堅牢でありさえすればランサムウェアの侵入抑止になりますが、SIM内蔵型ノートパソコンは個々がグローバルIPアドレスを有しているため攻撃グループに狙われたら容易に侵入されてしまいます。昨年はこの盲点を突いたランサムウェアによる被害が非常に多く報告されました。SIMカード搭載型パソコンを社員に貸与している企業や組織においては、ぜひとも、設定や契約状況を見直して運用上リスクがないか確認することをお勧めします。

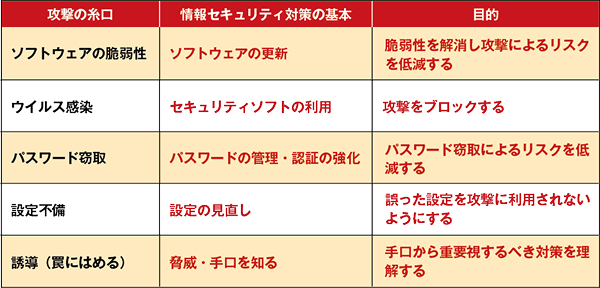

ランサムウェアは次々と新しいタイプのものが生まれ、攻撃方法も拡散の手口も新しくなっています。ところが、基本的なセキュリティ対策に至っては20年以上変わっていないのが現実です。それを端的にまとめているのが、IPA(独立行政法人情報処理推進機構)が提示している『情報セキュリティ対策5か条』です。

中小企業の情報セキュリティ対策ガイドライン(IPA)

https://www.ipa.go.jp/security/sme/f55m8k0000001wb3-att/000055516.pdf

https://www.ipa.go.jp/security/sme/f55m8k0000001wb3-att/000055516.pdf

あらゆるソフトウェア、そしてシステムやサービスには必ず弱点があって、攻撃グループはその穴を見つけ出し侵入してくるもの。機器やシステムの脆弱性は、発見され、その都度見直していくのが宿命なのです。

したがって、ソフトウェアをアップデートして常に最新の状態にしておくことがセキュリティ対策における基本になります。その上で、当然、セキュリティソフトのインストールも必要ですし、パスワードや通信機器の設定も見直さなければいけません。そして新しい手口を知ることも大事です。つまり、新しいことは何1つなく、20年来言われてきたことを1つ1つ地道にやっていくことがセキュリティ対策の基本です。

中でも、とくに重要なのは2つ。ソフトウェアのアップデートとパスワードの強化と管理です。ところが、時間と手間がかかる、慣れ親しんだ環境の変更を嫌う、不具合の懸念、そして通知を無視する、などの理由からソフトウェアアップデートを後回しにしがちだったり、WEBサービスから流出したパスワード(個人の認証番号)が悪用されることで、会社のシステムに不正ログインされる被害は相変わらずなくなりません。言い古されたことですが、パスワードは「長く」、「複雑に」、「使い回さない」ようにして強化することが肝心。これらの管理を怠れば、数々のセキュリティリスクが発生します。そういった意味では、常に最悪のことを想定した社員教育も必要です。

したがって、ソフトウェアをアップデートして常に最新の状態にしておくことがセキュリティ対策における基本になります。その上で、当然、セキュリティソフトのインストールも必要ですし、パスワードや通信機器の設定も見直さなければいけません。そして新しい手口を知ることも大事です。つまり、新しいことは何1つなく、20年来言われてきたことを1つ1つ地道にやっていくことがセキュリティ対策の基本です。

中でも、とくに重要なのは2つ。ソフトウェアのアップデートとパスワードの強化と管理です。ところが、時間と手間がかかる、慣れ親しんだ環境の変更を嫌う、不具合の懸念、そして通知を無視する、などの理由からソフトウェアアップデートを後回しにしがちだったり、WEBサービスから流出したパスワード(個人の認証番号)が悪用されることで、会社のシステムに不正ログインされる被害は相変わらずなくなりません。言い古されたことですが、パスワードは「長く」、「複雑に」、「使い回さない」ようにして強化することが肝心。これらの管理を怠れば、数々のセキュリティリスクが発生します。そういった意味では、常に最悪のことを想定した社員教育も必要です。

企業のネットワークには、基幹システムのみならず、ミドルウェアと呼ばれるソフトウェアや、複合機から監視カメラなどのハードウェアに至るまでさまざまなものと繋がっています。そしてそれらは、各々に定期的なバージョンアップが必要で、それを怠ればサイバー攻撃の侵入口になります。

こうした状況をチェックして見守ることを「IT資産管理」と言います。本来的には、このIT資産管理と脆弱性管理をおこなうセキュリティの先任者を立てて定期的に監視をおこなうべきですが、まずはリスク管理の専門家に「脆弱性診断」をしてもらい、自社のネットワークがサイバー攻撃に対してどのくらいセキュリティリスクがあるかを把握することが必要だと思います。その診断結果を知った上で、どういったシステムを入れて、どうセキュリティ対策をおこなっていくかを検討すると良いでしょう。

こうした状況をチェックして見守ることを「IT資産管理」と言います。本来的には、このIT資産管理と脆弱性管理をおこなうセキュリティの先任者を立てて定期的に監視をおこなうべきですが、まずはリスク管理の専門家に「脆弱性診断」をしてもらい、自社のネットワークがサイバー攻撃に対してどのくらいセキュリティリスクがあるかを把握することが必要だと思います。その診断結果を知った上で、どういったシステムを入れて、どうセキュリティ対策をおこなっていくかを検討すると良いでしょう。

私は地方で小規模・中規模の企業に向けたセキュリティセミナーをよくやりますが、こういった話をすると「うちは資産と言えるほどの情報はないし、それほど儲かっているわけではないからそこまで用心しなくても...」などとおっしゃる方が必ずいます。ところがそうした企業に限って大手企業と取引をしています。しかも、外部に漏れたらその取引先に何十億という損害を与え兼ねない機密データを扱っているケースもあります。

中小企業の経営者は、取引先が大きければ大きいほど背負っているリスクも大きいことを認識しなくてはいけませんし、ある程度はセキュリティ対策をおこない、それを示していかないと今後は大企業も付き合ってくれなくなると認識しなくてはなりません。

事実、製造業では取引先の選別を始めているところもあります。セキュリティ対策の状況を提出させて、ようやく取引ができるようになる。今後は中小企業であっても戦略的なセキュリティ投資が求められます。

中小企業の経営者は、取引先が大きければ大きいほど背負っているリスクも大きいことを認識しなくてはいけませんし、ある程度はセキュリティ対策をおこない、それを示していかないと今後は大企業も付き合ってくれなくなると認識しなくてはなりません。

事実、製造業では取引先の選別を始めているところもあります。セキュリティ対策の状況を提出させて、ようやく取引ができるようになる。今後は中小企業であっても戦略的なセキュリティ投資が求められます。

- 2025.02.28:その道のプロに聞く #1 企業のサイバーセキュリティ ITジャーナリスト 三上 洋さん

過去の記事

ビジネスマンのメンタルヘルス

〈28〉 愚痴るというカタルシス 「真剣だと知恵が出る。中途半端だと... 2025.03.25更新 駅チカビル

〈21〉 東北地方の中心都市・仙台 ビジネスを育む新たな躍動拠点へ 現在、仙台駅周辺は「せんだい都心再構築プロジェクト」... 2025.03.25更新 Officeオブジェクション

〈23〉 オフィスに固定電話は必要か? 2022年に総務省がおこなった「通信利用動向調査」で... 2025.03.25更新 その道のプロに聞く

〈1〉 企業のサイバーセキュリティ ITジャーナリスト 三上 洋さん パソコンにランサムウェアを感染させて身代金を要求する... 2025.02.28更新 ワークスタイル・ラボ

〈19〉 2025年の働き方のトレンド『心理的安全性』 連日のように「ガバナンス」という言葉を... 2025.02.25更新 リアル・ビジネス

英会話〈33〉

〈33〉 about 5minutes late 相手を待たせてしまう場合 約束の時間すこし前に到着するはずだったのに... 2025.01.28更新 ビジネスマンのメンタルヘルス

〈27〉 ネガティブな感情は悪いものではない ストレスを感じやすい現代社会では、誰もが... 2025.01.28更新 リアル・ビジネス

英会話〈32〉

〈32〉 We're going to ドナルド・トランプの勝利宣言 2024年11月5日に投票がおこなわれた... 2024.12.25更新 ビジネスマンのメンタルヘルス

〈26〉 苦手な人との付き合い方 職場や取引先に苦手な人がいる。けれど... 2024.12.24更新 オフィス探訪

〈23〉 新オフィスは、ワンフロアに500席確保が絶対条件 株式会社エイチ・アイ・エスのオフィス 株式会社エイチ・アイ・エス(以後HIS)は1980年に... 2024.12.24更新 エリア特集

〈39〉 再開発で生まれる未来を彩る新たなシンボル 江戸時代から商業や文化の中心地として... 2024.11.28更新 若手のための

“自己キャリア”〈24〉

〈24〉 会計リテラシー 会計という言葉には「専門的な... 2024.11.26更新

〈28〉 愚痴るというカタルシス 「真剣だと知恵が出る。中途半端だと... 2025.03.25更新 駅チカビル

〈21〉 東北地方の中心都市・仙台 ビジネスを育む新たな躍動拠点へ 現在、仙台駅周辺は「せんだい都心再構築プロジェクト」... 2025.03.25更新 Officeオブジェクション

〈23〉 オフィスに固定電話は必要か? 2022年に総務省がおこなった「通信利用動向調査」で... 2025.03.25更新 その道のプロに聞く

〈1〉 企業のサイバーセキュリティ ITジャーナリスト 三上 洋さん パソコンにランサムウェアを感染させて身代金を要求する... 2025.02.28更新 ワークスタイル・ラボ

〈19〉 2025年の働き方のトレンド『心理的安全性』 連日のように「ガバナンス」という言葉を... 2025.02.25更新 リアル・ビジネス

英会話〈33〉

〈33〉 about 5minutes late 相手を待たせてしまう場合 約束の時間すこし前に到着するはずだったのに... 2025.01.28更新 ビジネスマンのメンタルヘルス

〈27〉 ネガティブな感情は悪いものではない ストレスを感じやすい現代社会では、誰もが... 2025.01.28更新 リアル・ビジネス

英会話〈32〉

〈32〉 We're going to ドナルド・トランプの勝利宣言 2024年11月5日に投票がおこなわれた... 2024.12.25更新 ビジネスマンのメンタルヘルス

〈26〉 苦手な人との付き合い方 職場や取引先に苦手な人がいる。けれど... 2024.12.24更新 オフィス探訪

〈23〉 新オフィスは、ワンフロアに500席確保が絶対条件 株式会社エイチ・アイ・エスのオフィス 株式会社エイチ・アイ・エス(以後HIS)は1980年に... 2024.12.24更新 エリア特集

〈39〉 再開発で生まれる未来を彩る新たなシンボル 江戸時代から商業や文化の中心地として... 2024.11.28更新 若手のための

“自己キャリア”〈24〉

〈24〉 会計リテラシー 会計という言葉には「専門的な... 2024.11.26更新